alias 模型漏洞

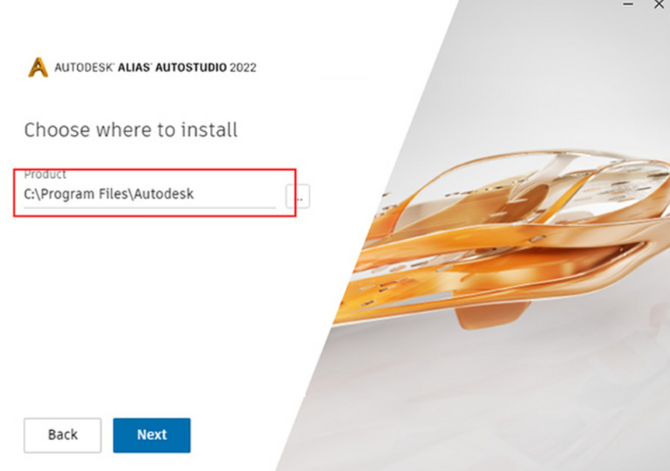

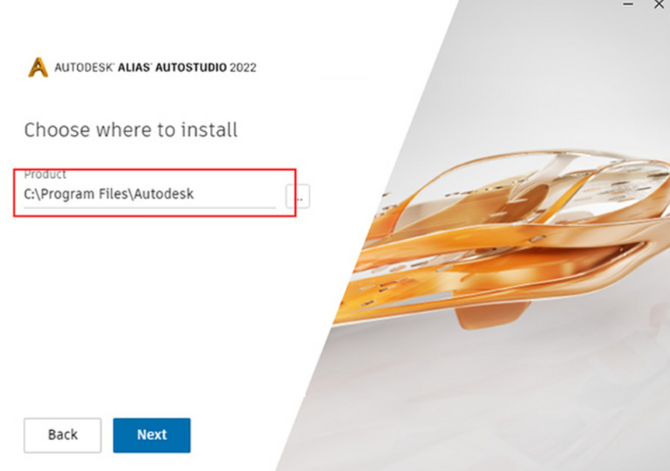

软件: alias

关于“alias模型漏洞”的主要类型及细节

“alias模型漏洞”并非单一漏洞,而是涉及框架配置、系统库、硬件设计、软件工具等多个领域的安全问题,以下是具体分类及细节:

1. Web框架中alias配置引发的目录穿越漏洞

涉及对象:Nginx等Web服务器的`alias`指令配置错误。

漏洞原理:`alias`指令用于将URL路径映射到服务器本地路径,若配置时未用`/`闭合location路径且开启`autoindex`目录共享功能,攻击者可通过`../`构造目录穿越路径,访问未授权的服务器文件。例如,配置`location /upload { alias /upload/; autoindex on; }`,访问`/upload../`会穿透至上级目录,导致敏感文件泄露。

修复方法:确保location路径以`/`闭合(如`location /upload/ { alias /var/www/html/upload/; }`),避免路径拼接漏洞。

2. FreeBSD内核libalias库的UDP包越界访问漏洞

涉及对象:FreeBSD内核的`libalias`库(用于NAT功能的IP包处理)。

漏洞原理:`libalias`处理UDP包时,从payload中读取`UDP length`字段(攻击者可控),未验证其合法性,导致OOB(越界)读写。例如,`AliasHandleResourceNB`函数使用`UDP length`计算数据边界`pmax`,若`length`被篡改为超大值,会访问超出UDP payload的非法内存,引发系统崩溃或任意代码执行。

修复方法:增加对`UDP length`的有效性验证(如与IP包总长度对比),确保计算的数据边界在合法范围内。

3. ThinkPHP框架alias参数SQL注入漏洞

涉及对象:ThinkPHP 3系列框架(如3.2.0及之前版本)的`alias`参数。

漏洞原理:框架的`select()`、`find()`、`delete()`等方法允许传入数组类型的`alias`参数,未对其进行过滤,导致SQL注入。例如,构造`id[alias]=where 1 and updatexml(1,concat(0x7e,user(),0x7e),1)--`的请求,会将恶意SQL语句拼接到查询中,泄露数据库中的用户信息(如用户名、密码哈希)。

修复方法:升级至ThinkPHP 3.2.1及以上版本,框架修复了对数组类型`alias`参数的过滤逻辑,防止恶意SQL拼接。

4. 硬件设计中aliased内存区域的访问控制漏洞(CWE-1257)

涉及对象:硬件系统中的镜像或别名内存区域(如冗余内存、地址映射共享区域)。

漏洞原理:硬件设计中,同一物理内存可能映射到多个逻辑地址(aliased regions),若这些区域的读写权限不一致(如主区域限制未授权访问,别名区域未限制),攻击者可通过访问别名区域绕过权限控制,读取或修改敏感内存内容(如加密密钥、系统配置)。

修复方法:设计时确保所有aliased内存区域的访问权限一致,通过硬件访问控制机制(如MMU)统一验证权限,避免权限绕过。

备注:Alias模型与LLM的关联澄清

目前公开资料中,未明确提及“alias模型”(如LLM模型)的专属漏洞。但LLM应用中可能存在提示注入、权限过度代理、向量嵌入泄露等风险(如OWASP发布的LLM十大风险),这些风险与“alias”(别名)概念无直接关联,需注意区分。

“alias模型漏洞”并非单一漏洞,而是涉及框架配置、系统库、硬件设计、软件工具等多个领域的安全问题,以下是具体分类及细节:

1. Web框架中alias配置引发的目录穿越漏洞

涉及对象:Nginx等Web服务器的`alias`指令配置错误。

漏洞原理:`alias`指令用于将URL路径映射到服务器本地路径,若配置时未用`/`闭合location路径且开启`autoindex`目录共享功能,攻击者可通过`../`构造目录穿越路径,访问未授权的服务器文件。例如,配置`location /upload { alias /upload/; autoindex on; }`,访问`/upload../`会穿透至上级目录,导致敏感文件泄露。

修复方法:确保location路径以`/`闭合(如`location /upload/ { alias /var/www/html/upload/; }`),避免路径拼接漏洞。

2. FreeBSD内核libalias库的UDP包越界访问漏洞

涉及对象:FreeBSD内核的`libalias`库(用于NAT功能的IP包处理)。

漏洞原理:`libalias`处理UDP包时,从payload中读取`UDP length`字段(攻击者可控),未验证其合法性,导致OOB(越界)读写。例如,`AliasHandleResourceNB`函数使用`UDP length`计算数据边界`pmax`,若`length`被篡改为超大值,会访问超出UDP payload的非法内存,引发系统崩溃或任意代码执行。

修复方法:增加对`UDP length`的有效性验证(如与IP包总长度对比),确保计算的数据边界在合法范围内。

3. ThinkPHP框架alias参数SQL注入漏洞

涉及对象:ThinkPHP 3系列框架(如3.2.0及之前版本)的`alias`参数。

漏洞原理:框架的`select()`、`find()`、`delete()`等方法允许传入数组类型的`alias`参数,未对其进行过滤,导致SQL注入。例如,构造`id[alias]=where 1 and updatexml(1,concat(0x7e,user(),0x7e),1)--`的请求,会将恶意SQL语句拼接到查询中,泄露数据库中的用户信息(如用户名、密码哈希)。

修复方法:升级至ThinkPHP 3.2.1及以上版本,框架修复了对数组类型`alias`参数的过滤逻辑,防止恶意SQL拼接。

4. 硬件设计中aliased内存区域的访问控制漏洞(CWE-1257)

涉及对象:硬件系统中的镜像或别名内存区域(如冗余内存、地址映射共享区域)。

漏洞原理:硬件设计中,同一物理内存可能映射到多个逻辑地址(aliased regions),若这些区域的读写权限不一致(如主区域限制未授权访问,别名区域未限制),攻击者可通过访问别名区域绕过权限控制,读取或修改敏感内存内容(如加密密钥、系统配置)。

修复方法:设计时确保所有aliased内存区域的访问权限一致,通过硬件访问控制机制(如MMU)统一验证权限,避免权限绕过。

备注:Alias模型与LLM的关联澄清

目前公开资料中,未明确提及“alias模型”(如LLM模型)的专属漏洞。但LLM应用中可能存在提示注入、权限过度代理、向量嵌入泄露等风险(如OWASP发布的LLM十大风险),这些风险与“alias”(别名)概念无直接关联,需注意区分。